Así funciona SIRDEE, la red digital del Estado

Cuando ocurre una catástrofe, un atentado o una persecución de película, el ruido que no escuchas es el más importante: las comunicaciones. En España, ese silencio ordenado y encriptado se llama SIRDEE, una red digital que lleva más de dos décadas permitiendo que Guardia Civil, Policía Nacional, UME y otros cuerpos del Estado se coordinen sin depender de redes comerciales, ni de operadores privados.

Ahora, esta red está en plena transformación. De una arquitectura robusta pero limitada, a una plataforma de alta velocidad que incorpora tecnologías móviles como LTE y eMBMS. En otras palabras: están pasando del walkie digital a un smartphone con esteroides. Pero vayamos paso a paso.

Qué es SIRDEE

El Sistema de Radiocomunicaciones Digitales de Emergencia del Estado (SIRDEE) nació en el año 2000 como respuesta a una necesidad evidente: unificar las comunicaciones entre cuerpos policiales y de emergencia, que hasta entonces usaban sistemas analógicos inconexos.

SIRDEE se construyó sobre Tetrapol, una tecnología digital trunking desarrollada para entornos donde fallar no es una opción. ¿Trunking? Imagina una centralita de taxis donde varias emisoras comparten canales de forma inteligente. Lo mismo, pero cifrado, automatizado y con acceso nacional.

El resultado fue una red segura, autónoma, con cobertura en toda España, incluyendo zonas remotas, islas y costas. Más de 150.000 usuarios la utilizan a diario: desde el escolta del presidente hasta la DGT, pasando por cuerpos militares, policías locales o personal de emergencia sanitaria.

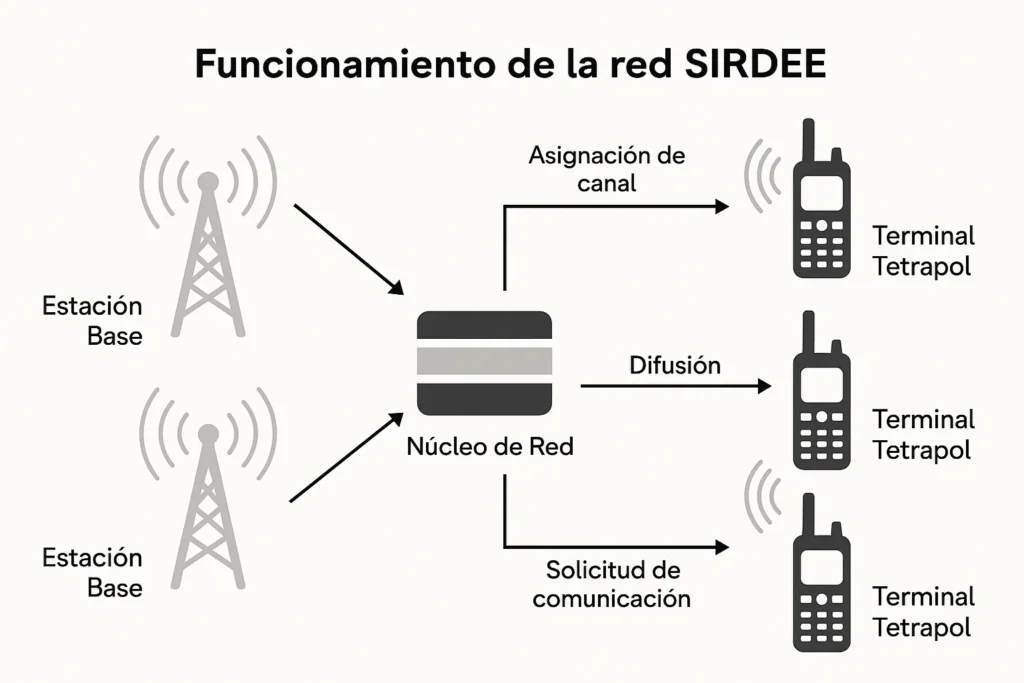

Cómo funciona SIRDEE por dentro

SIRDEE es una red trunking digital sobre Tetrapol. Piensa en una autopista con peajes inteligentes: los “coches” son las llamadas, los “carriles” son canales de radio y el “peaje” es un canal de control que decide, en milésimas, por qué carril circula cada grupo. Todo va cifrado y con preferencia para quien más prisa tiene.

Capa radio y acceso

La interfaz radio de Tetrapol usa FDMA (cada comunicación ocupa su propia portadora) con canalizaciones estrechas de 10 o 12,5 kHz y modulación GMSK a 8 kBd, lo que da un caudal bruto de ~8 kb/s. Esta elección permite gran alcance y eficacia energética en los equipos portátiles, a costa de datos modestos. Sobre el aire conviven un canal de control (CCH) y varios canales de tráfico (TCH) donde viaja la voz/datos; la señalización organiza las tramas en ciclos periódicos que marcan paginación, sincronía y asignaciones. Es como un semáforo que abre y cierra carriles sin que el conductor lo note.

Trunking y gestión de recursos

Cuando un agente pulsa PTT, su terminal primero pide pista en el canal de control: la red verifica identidad y permisos, selecciona un TCH libre y conmuta al grupo de conversación implicado. Si el grupo está distribuido en varias celdas, la red replica la portadora donde haga falta para que todos reciban la misma llamada. Hay prioridades, preempción (si entra un aviso crítico, tira la llamada de menor prioridad) y entrada tardía (si enciendes la radio a mitad de conversación, la red te engancha al vuelo). Todo esto ocurre en fracciones de segundo; no hay “tono de llamada”, hay habilitación inmediata del canal de voz.

Seguridad y autenticación

La red aplica autenticación mutua entre terminal e infraestructura y cifrado extremo a extremo (E2EE) en determinados servicios de voz y datos, además del cifrado de interfaz radio definido en Tetrapol. La gestión de claves está centralizada y las credenciales del usuario residen en un módulo seguro del terminal (una especie de “SIM” profesional). Las claves se actualizan de forma periódica y segura sobre la propia red y se pueden invalidar equipos comprometidos. Para el usuario es invisible; para un atacante, un muro.

Modos de operación y resiliencia

Además del modo “red” (normal), Tetrapol soporta Modo Directo (terminal-a-terminal) para cuando no hay cobertura, y Modo Repetidor para extender alcance en zonas complicadas. También existe Modo Pasarela que une el Directo con la red, útil para llevar una patrulla aislada “de vuelta” al grupo troncal. A nivel de sitio, si una estación base pierde enlace con el núcleo, mantiene operación local dentro de su celda para que los grupos sigan hablando. Es el plan B integrado, sin inventos.

Voz y datos en misión crítica

La voz es el rey: es semidúplex y con latencia muy baja para que el intercambio sea natural. Para datos, el canal estrecho da para mensajería corta, estados y telemetría (posiciones, check-ins, formularios ligeros). ¿Vídeo, mapas pesados o biometría? Eso ya lo aporta la capa de banda ancha LTE que Interior está integrando sobre SIRDEE (difusión eficiente con eMBMS), dejando a Tetrapol como columna vertebral de voz y señalización.

Qué ocurre en una llamada real

- El agente pulsa PTT. 2) Su radio cifra y envía una solicitud por el canal de control. 3) La red autoriza, asigna un TCH y avisa a todos los miembros del grupo de conversación en esa área. 4) La estación base conmuta a tráfico y la voz fluye con prioridad definida por política operativa. 5) Si el agente cruza a otra celda, la red reubica recursos para mantener el grupo unido. 6) Al soltar PTT, el canal vuelve al pool y queda listo para el siguiente turno. Para el usuario es “apretar y hablar”; por debajo, es un ballet de señalización y cifrados.

El salto a LTE y banda ancha

A pesar de su fiabilidad, SIRDEE tenía unas limitaciones técnicas. Con operaciones policiales que requieren vídeo en tiempo real, mapas interactivos, y sistemas biométricos portátiles, eso es claramente insuficiente.

Por eso, el Ministerio del Interior ha iniciado una transición hacia banda ancha móvil, manteniendo el espíritu crítico del sistema pero adaptándolo al presente:

- Tecnología LTE privada (Long Term Evolution, o 4G para entendernos): redes cerradas, gestionadas por el Estado, con prioridad absoluta para emergencias.

- eMBMS (Evolved Multimedia Broadcast Multicast Services): permite difundir vídeo o datos a múltiples terminales simultáneamente, como una especie de “TDT policial”.

- Smartphones rugerizados, como el Crosscall Core-X5, que pueden cambiar de red en caliente entre la LTE privada y la red pública, sin cortar la comunicación.

Esto ya no es solo radio: es comunicación táctica multimedia. Un agente podrá grabar y enviar vídeo cifrado en tiempo real a un centro de mando, recibir actualizaciones cartográficas, y usar aplicaciones diseñadas específicamente para operaciones de campo.

Quién está detrás de esta transformación

El despliegue está liderado por un consorcio formado por:

- Telefónica, que aporta la red y la experiencia operadora.

- Airbus Secure Communications, responsable del núcleo de red crítica y de los sistemas eMBMS.

- Crosscall, fabricante de los smartphones “de combate”.

- Ministerio del Interior, que dirige el proyecto y valida los estándares de seguridad.

Actualmente se están realizando pruebas piloto en provincias como Alicante y Albacete, y se espera un despliegue gradual hasta 2026.

Qué pasa si SIRDEE cae

Aquí no hablamos de caídas de WhatsApp. Si SIRDEE se apaga, se cae una parte clave del sistema de respuesta nacional. Por eso, está prevista la futura integración con redes satelitales como SpainSat NG (en servicio a partir de 2025) e IRIS² (programa europeo aún en despliegue), así como su interconexión con la llamada “Malla B”, un nivel estratégico de comunicaciones resilientes para situaciones extremas.

Además, el sistema está diseñado para funcionar en modo local, es decir, incluso si la red nacional falla, los terminales pueden seguir comunicándose dentro de un radio local, como si fueran walkies analógicos pero con cifrado militar.

¿Se puede hackear SIRDEE?

Buena pregunta. Porque claro, si todo esto suena tan blindado, tan cifrado, tan “nivel militar”, el espabilado que todos llevamos dentro se estará preguntando: «¿Y si me monto una antena casera, me pillo un SDR chino y escucho lo que dicen los ‘piolines’?»

SIRDEE usa cifrado de extremo a extremo, con algoritmos propietarios de Tetrapol, y claves que se rotan periódicamente. Es decir, aunque interceptaras la señal, lo único que escucharías sería ruido digital encriptado. Y no hablamos de encriptación “del montón”: esto es grado Estado, con capas de seguridad adicionales físicas, de software y de gestión de identidad.

Ahora bien… ¿es infalible? No existe sistema 100% seguro, ni siquiera SIRDEE. Ya ha habido intentos de ataque, especialmente en zonas fronterizas o durante eventos internacionales. La diferencia es que aquí, cada componente está diseñado para detectar, aislar y responder. Y si algo se compromete, el sistema puede pasar a modo local, cortar acceso remoto y reiniciar claves sin intervención externa. Como si tu router tuviera botón de “autodestrucción” pero sin el humo.

Además, la transición a LTE introduce nuevos vectores de ataque: software más complejo, dispositivos más expuestos y protocolos más conocidos. Por eso, los nuevos terminales se entregan con sistemas operativos endurecidos y gestionados, sin acceso de usuario y con restricciones en las aplicaciones disponibles, priorizando la seguridad frente a funciones comerciales.

En resumen: ¿se puede hackear? En teoría, todo se puede hackear. Pero en la práctica, SIRDEE está construido para que si tú lo intentas… ellos lleguen antes. Y no vendrán a pedirte amistad en LinkedIn.

Conclusión crítica – ¿Tecnología invisible o poder silencioso?

SIRDEE es una red que no vas a ver anunciada en marquesinas, pero sin ella, el Estado estaría literalmente incomunicado. Su evolución a LTE no es un capricho, sino una necesidad operativa en un entorno donde los datos valen tanto como las balas.

Eso sí, esta transformación también plantea nuevas preguntas: ¿quién controla realmente esta red?, ¿qué pasa con la soberanía tecnológica si dependemos de fabricantes externos y empresas privadas?, ¿y qué pasa con la privacidad si estas tecnologías bajan algún día al ámbito civil?

Preguntas incómodas para un sistema diseñado precisamente para que no te enteres de que existe. Pero ahí está, escuchando… en silencio.

Artículos Relacionados:

Los Radares en España – De la Seguridad Vial a la Recaudación y el Control Masivo

Por qué la Policía puede requisarte un walkie aunque no emitas